Aktuellen Schätzungen zufolge werden weltweit über 64 Millionen Websites mit WordPress betrieben. Das sind etwa 43 % aller Websites im Internet. Bemerkenswert ist auch die Anzahl von 60.000 Plugins, die nachinstalliert werden können.

Dementsprechend wurden bisher 50.000 Schwachstellen in WordPress dokumentiert. Diese umfassen sowohl Sicherheitslücken im WordPress-Kern als auch in Plugins und Themes.

Wir zeigen Ihnen 3 einfache Maßnahmen, mit denen Sie die Sicherheit Ihrer WordPress-Website stärken und Ihre Online-Präsenz effektiv schützen können.

Neben bewährten Standards wie der Verwendung von schwer zu erratenden Benutzernamen und Passwörtern sowie der regelmäßigen, automatischen Aktualisierung von Plugins, Themes und der WordPress-Version bieten diese Tipps zusätzlichen Schutz.

TIPP 1: Wordfence und 2-Faktor-Authentifizierung – Stärken der Zugänge

Der zweite Faktor für die Benutzerkonten ist unverzichtbar, sollten Zugänge Kompromittiert werden kann am ende der Zweite Faktor noch dafür sorgen, dass die Vertraulichkeit Ihrer Umgebung nicht beschädigt wird.

Hier kommt Wordfence genau richtig das Plugin bietet folgende Features in der Free variante

- Endpoint-Firewall: Schützt Ihre Website vor bösartigem Datenverkehr und Angriffen.

- Malware-Scanner: Überprüft Dateien, Themes und Plugins auf Schadsoftware und Sicherheitslücken.

- Live-Traffic-Überwachung: Zeigt in Echtzeit Besucheraktivitäten und potenzielle Bedrohungen an.

- Benachrichtigungen und Warnungen: Informiert Sie über sicherheitsrelevante Ereignisse und erforderliche Maßnahmen.

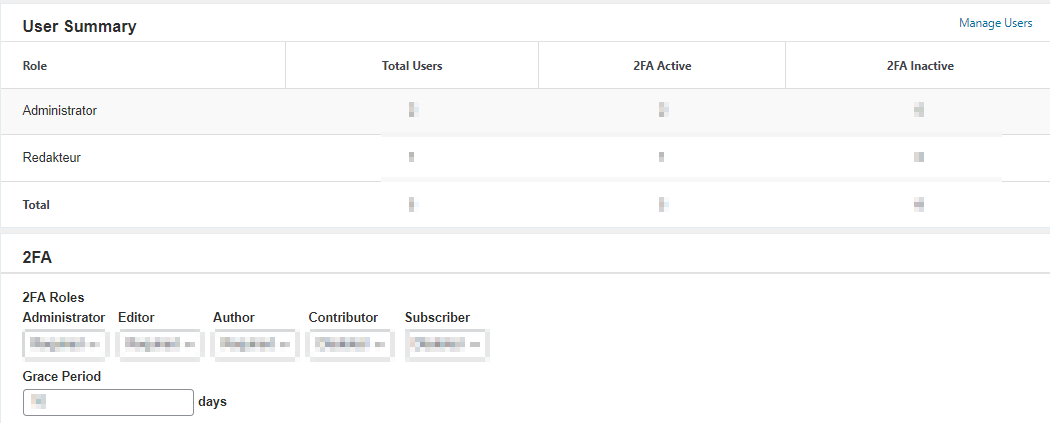

2-Faktor Übersicht

Sie erhalten in Wordfence genügen Spielraum für entsprechende Einstellungen u.a für welche Rollen 2FA erzwungen wird und in welchen Abständen die Authentifizierung notwendig ist.

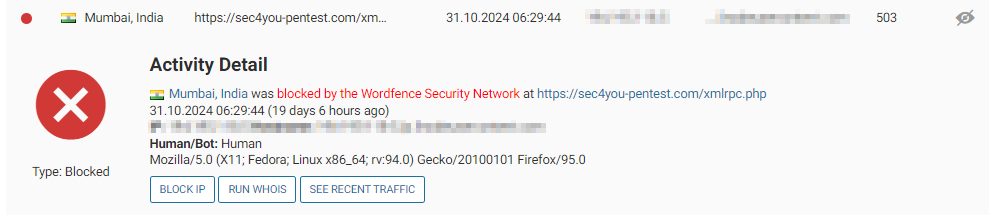

Wordfence verwaltet eine umfangreiche Datenbank verdächtiger IP-Adressen und schützt WordPress durch das Blockieren bekannter Angriffsmethoden.

TIPP 2: Admin-Bereich Schützen – .htaccess zur Sicherung von wp-admin und wp-login

Der WordPress Admin-Bereich “/wp-admin” ist die zentrale Verwaltungsoberfläche und erfordert den höchsten Schutz.

Sollten Unbefugte auf Ihren Admin-Bereich Zugriff erhalten, können sie nicht nur Ihre Website gefährden, sondern diese auch nutzen, um Schadsoftware zu verbreiten.

Daher empfehlen wir auf Webdienst ebene den Zugriff einzuschränken und nur für die Globale IP-Adresse der Administrator:innen Freizuschalten.

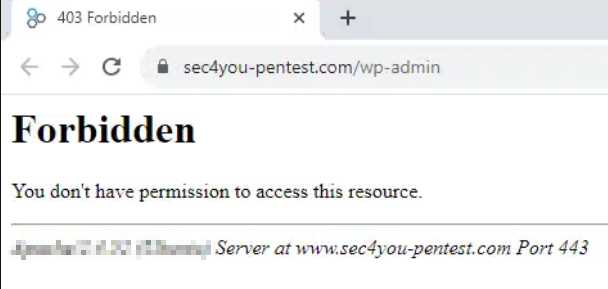

Einschränkung des Zugriffs auf die Admin-Oberfläche basierend auf IP-Adressen

Das können Sie durch das Anpassen der .htaccess-Datei umsetzen. Bei Ihrem Hostingprovider können Sie dies entweder über die administrative Oberfläche oder per SFTP im Verzeichnis /wp-admin vornehmen. Beachten Sie, dass die Konfiguration je nach Apache-Version variieren kann.

<RequireAll>

Require all denied

Require ip xxx.xxx.xxx.xxx

</RequireAll>

Viele Plugins in WordPress, wie beispielsweise Cloudflare Captcha, benötigen externen Zugriff auf die admin-ajax.php. Um Probleme zu vermeiden, kann die admin-ajax.php als Ausnahme definiert werden

<Files "admin-ajax.php">

Require all granted

</Files>Ab sofort erhalten wir bei nicht Erfüllung der IP Anforderung ein “Forbidden” für die WordPress Admin Oberfläche

Wir empfehlen, diese Einstellung auch für den WP-Login-Bereich umzusetzen. Ob dies sinnvoll ist, hängt jedoch stark davon ab, ob Sie es Nutzer:innen erlauben, sich als Kund:innen zu registrieren oder nicht

Falls Sie diese Anpassungen aus verschiedenen Gründen nicht durchführen können, minimieren Sie das Risiko mit Cloudflare in der Free Variante Cloudflare Zero Trust

Tipp 3: XML-RPC deaktivieren – Eine einfache Maßnahme gegen WordPress-Angriffe

Angreifer:innen können die XML-RPC-Schnittstelle nutzen, um massenhaft Login-Versuche zu starten. In vielen Fällen wird xmlrpc.php verwendet um schädlichen Code Remote auszuführen.

Sie können xmlrpc.php wieder über die .htaccess deaktivieren, hierbei ist wichtig diese im Hauptverzeichnis von WordPress durchzuführen

<Files xmlrpc.php>

Require all denied

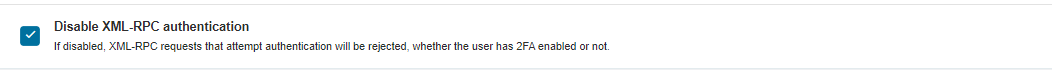

</Files>Falls Sie diese Anpassungen aus verschiedenen Gründen nicht durchführen können bietet Wordfence unter der Option Wordfence -> Login Security -> Settings eine Möglichkeit XML-RPC Authentifizierungen zu deaktivieren

Zusammenfassung der minimierten Risiken

Zugangssicherheit

Wordfence schützt mit Malware-Scans, Firewall und 2-Faktor-Authentifizierung vor Brute-Force-Angriffen und Schadsoftware.

Admin-Bereich sichern

Die .htaccess-Sicherung blockiert unautorisierten Zugriff auf /wp-admin und /wp-login, erschwert Angriffe

XML-RPC deaktiviert

Schließt eine häufige Schwachstelle, verhindert Brute-Force- und DDoS-Angriffe und reduziert die Angriffsfläche der Website.

Hilfreiche Artikel

How to improve WordPress security | Cloudflare

Hardening WordPress – Advanced Administration Handbook | Developer.WordPress.org