Wie wird ein Ransomware-Angriff organisiert?

Ein Ransomware Angriff fängt nicht erst mit Phishing-Mails an. Viel Zeit wird in die Vorbereitung und Informationsbeschaffung gesteckt. Wer ist das Ziel, was sind die Umsätze und sogar der Standort sind wichtig um festzustellen welche Ziele angegriffen werden.

Initial Access Broker

Der erste Schritt eines Ransomware-Angriffs beginnt oft mit einem sogenannten Initial Access Broker (IAB). Diese spezialisierten Akteure verschaffen sich Zugang zu Netzwerken durch verschiedene Methoden wie, Remote Desktop Protocol, VPN-Kompromittierung, RMM-Exploits, Webshell-Angriffe oder Phishing Mails.

Wobei hier oft der Fokus auf der externen Infrastruktur wie z. B. RDP liegt. In fast allen Fällen ist das Ziel, Zugriff auf das Active Directory zu bekommen und zu manipulieren. Adminrechte im AD vereinfachen das Verbreiten der Software immens.

Einmal im Besitz dieser Zugänge, verkaufen IABs diese im Dark Web oder Telegram Chats an Ransomware-Gruppen. Der Preis variiert je nach Größe und Art des potenziellen Ziels. Wichtig zu beachten ist, dass IABs nur den Zugang vermitteln und den eigentlichen Angriff nicht selbst durchführen. Diese Aufgabe übernehmen Ransomware-as-a-Service (RaaS)-Gruppen, die auch die Verhandlungen mit den Opfern führen.

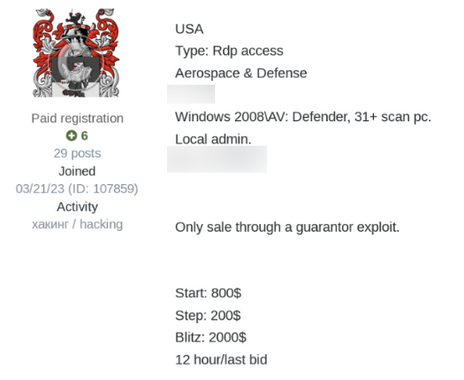

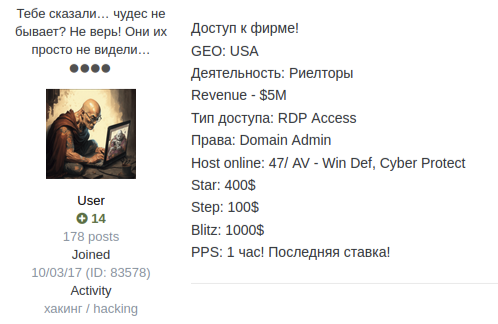

Darkweb Forum als Auktionshaus

Ablauf und Aufbau eines IAB Posts.

Der IAB Postet zuerst welche Zugänge er hat. Aus welchem Land, Branche und Größe des Unternehmens, Welche Systeme verwendet werden, das Ausmaß der Zugänge und natürlich auch der Preis. Meistens als Auktion gehandhabt, mit Starting Bid, Step und einem Buyout (Blitz).

Im linken Beispiel wird mit 800$ gestartet und jedes neue Gebot bedeutet ein Sprung von 200$. Es gibt auch die Möglichkeit auf ein sofortiges Buyout. In diesem Fall 2000$

Infizierung

Die Infektion erfolgt von außen über die externe Infrastruktur und das meist unbemerkt. Durch Phishing-E-Mails, infizierte Anhänge oder kompromittierte Websites gelangen die Angreifer:innen ins System.

Moderne Ransomware ist oft so konzipiert, dass sie Antivirenprogramme umgeht und erst nach einer bestimmten Zeit aktiv wird, um die Entdeckung zu erschweren. Auch bei modernen Technologien wie Endpoint Detection & Response (EDR) können Angriffe unbemerkt bleiben.

Incident Response und Ransome Nagotiator

Im Falle eines Angriffs ist schnelle Reaktion entscheidend. Oft wird die Hilfe eines Nagotiator zugezogen.

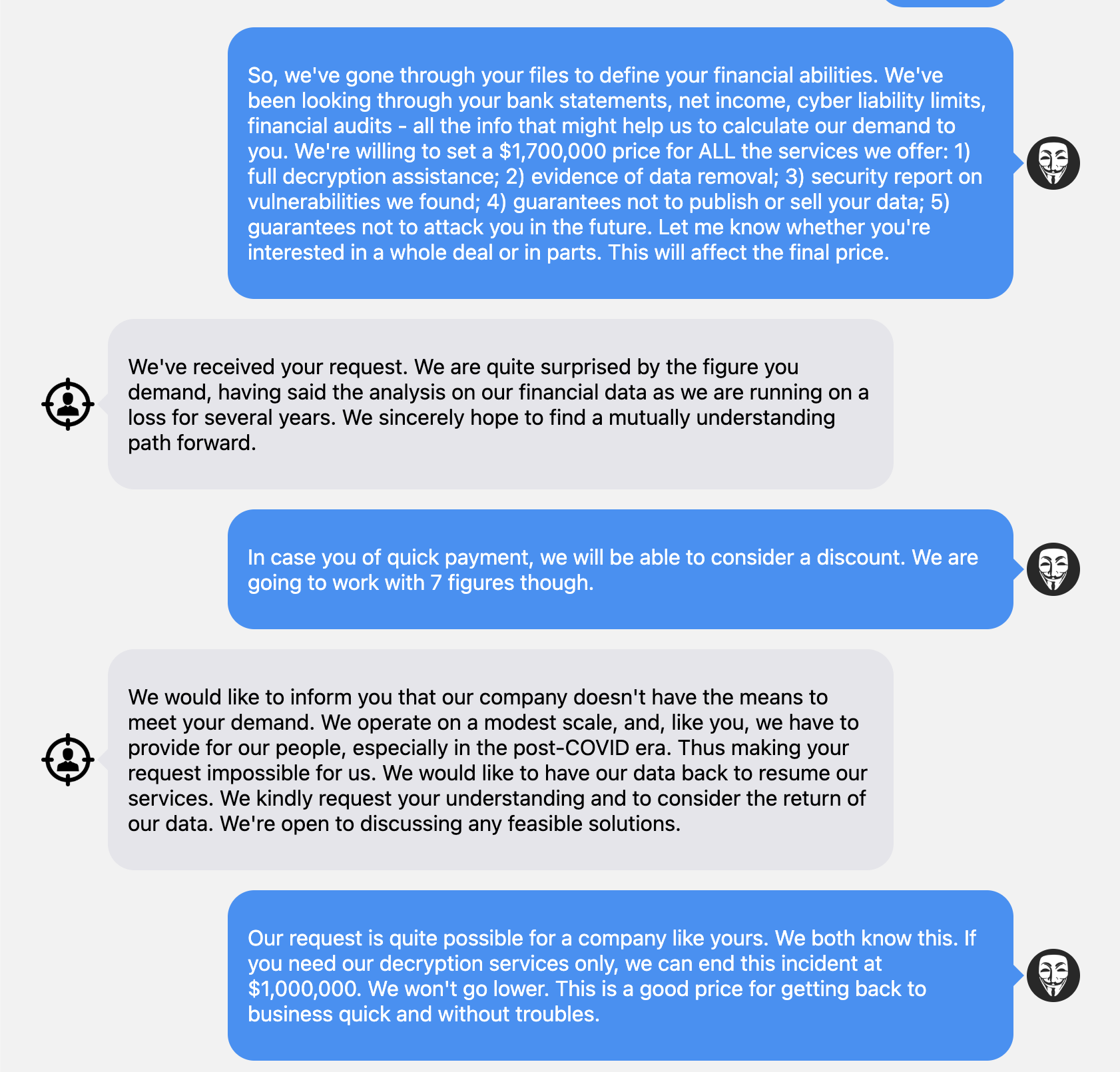

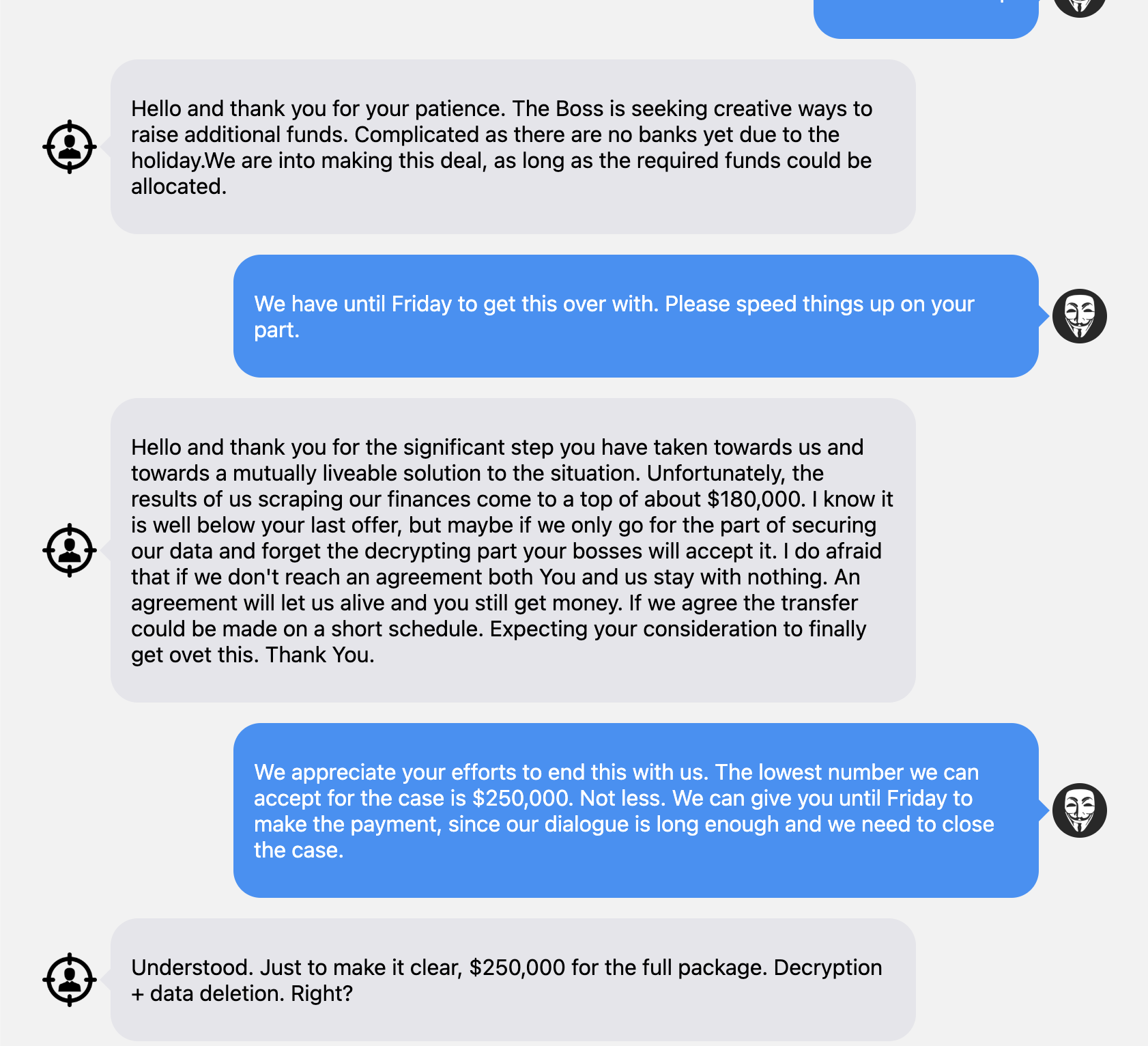

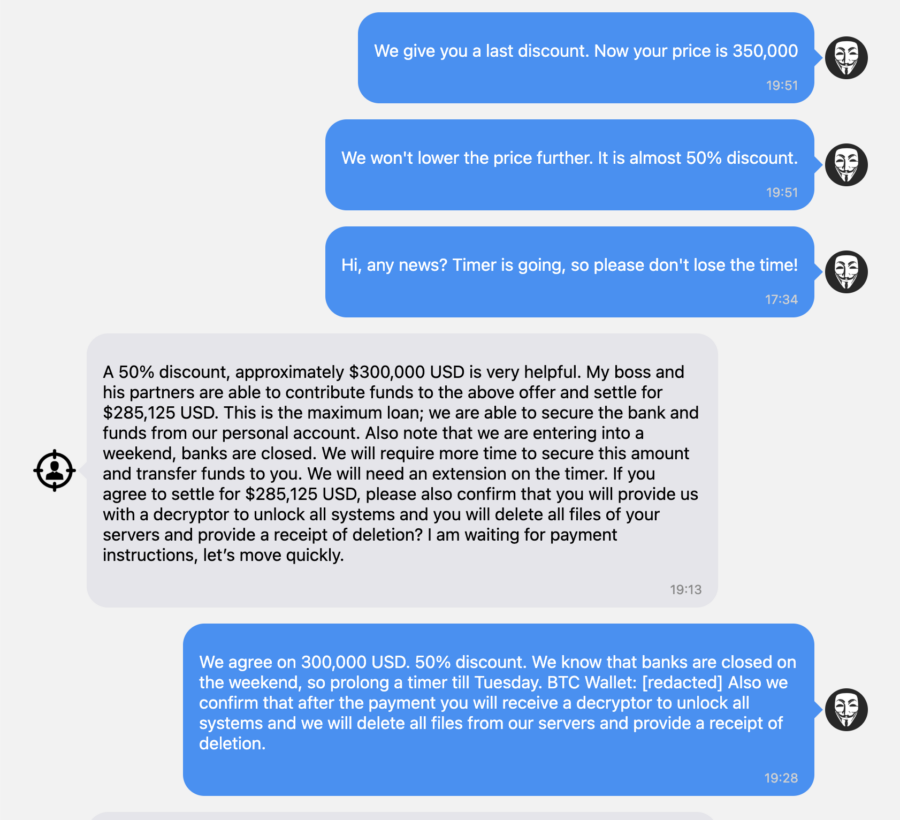

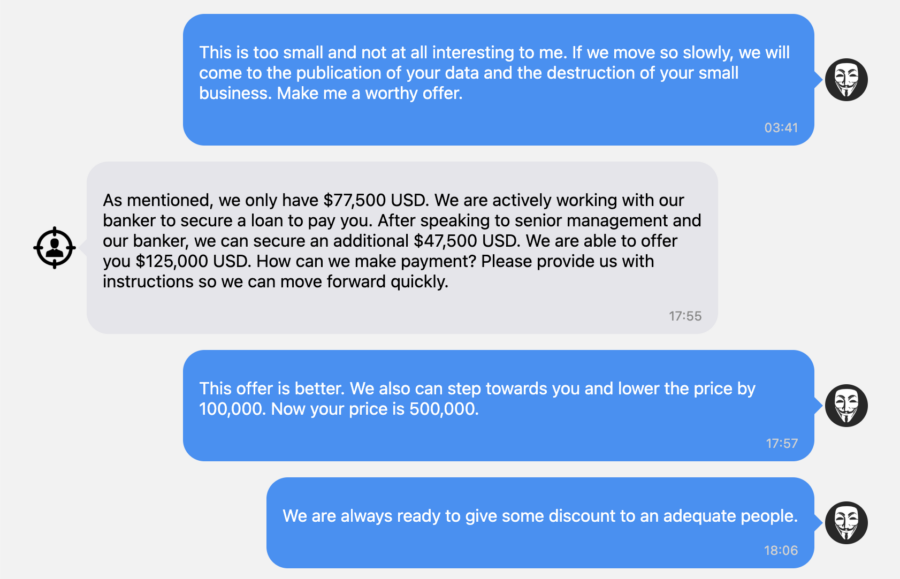

Ransomware Nagotiator, sind spezialisierte Verhandlungsführer und treten mit den Angreifer:innen in Kontakt, oft über im Dark Web gehostete Chat-Plattformen. Der Ablauf ist wie folgt:

- Kontaktaufnahme: In der Ransom Note befindet sich ein Link sowie ein Access Token oder Passwort, um die Verhandlungen zu starten. Der Nagotiator erkundigt sich, welcher Rechner im System für die Verhandlungen freigeschaltet wird.

- Verhandlungen: Es wird über den Preis und die Bedingungen diskutiert.

- Abschluss der “Transaktion”: Nach Zahlung wird (theoretisch) der Entschlüsselungsschlüssel bereitgestellt.

Bei großen RaaS Gruppen gehen die Verhandlungen über den „Customer Support“

In einigen Fällen kann ein Nagotiator das Lösegeld um ein vielfaches reduzieren, wie in diesen Beispielen zu sehen.

Kurzer Überblick über die Phasen eines Angriffs

1. Reconnaissance und Zielauswahl

Um potenzielle Ziele zu identifizieren werden Sicherheit, Schwachstellen und Mitarbeiter:innen analysiert.

2. Initialer Zugriff

Mithilfe der von den IABs erworbenen Zugänge dringen die Angreifer in das Netzwerk ein.

3. Lateral Movement (Seitliche Bewegung)

Die Angreifer:innen verbreiten sich innerhalb des Netzwerks seitlich und in Folge auch nach oben (mittels Active Directory), um Zugang zu kritischen Systemen und Daten zu erhalten.

4. Deployment

Die Schadsoftware wird auf den identifizierten Systemen installiert.

5. Exfiltration

Die Daten werden gestohlen und auf externen Webservern abgelegt, um zusätzlich mit der Veröffentlichung zu drohen.

6. Verschlüsselung

Die Ransomware verschlüsselt die Daten oder Netzwerke, wodurch sie für das Opfer unzugänglich werden.

7. Erpressung

Die Angreifer:innen fordern ein Lösegeld für die Wiederherstellung der Daten. Oft drohen sie zusätzlich mit der Veröffentlichung sensibler Informationen.

8. Entschlüsselung

Nach Zahlung erhält das Opfer möglicherweise den Schlüssel zur Entschlüsselung der Daten.

Hier noch ein paar wichtige Anlaufstellen die dabei helfen Ransomware besser zu verstehen. Mit aktuellen Zahlen, aktiven RaaS-Gruppen sowie Verhandlungen.

Für den Fall eines Ernstfallen gibt es auch Seiten die bekannte und häufig verwendete Verschlüsselungen online stellen. Damit ist es, in seltenen Fällen, möglich die verschlüsselten Daten wieder zu entschlüsseln, beendet aber nicht den Ransomware-Angriff. Es wird empfohlen sich immer an geschulte Spezialist:innen zu wenden, da ein entschlüsseln der Daten nicht vor einem Datendiebstahl schütz.